- Rongsen.Com.Cn 版权所有 2008-2010 京ICP备08007000号 京公海网安备11010802026356号 朝阳网安编号:110105199号

- 北京黑客防线网安工作室-黑客防线网安服务器维护基地为您提供专业的

服务器维护

,企业网站维护

,网站维护

服务 - (建议采用1024×768分辨率,以达到最佳视觉效果) Powered by 黑客防线网安 ©2009-2010 www.rongsen.com.cn

作者:黑客防线网安服务器维护基地 来源:黑客防线网安网站维护基地 浏览次数:0 |

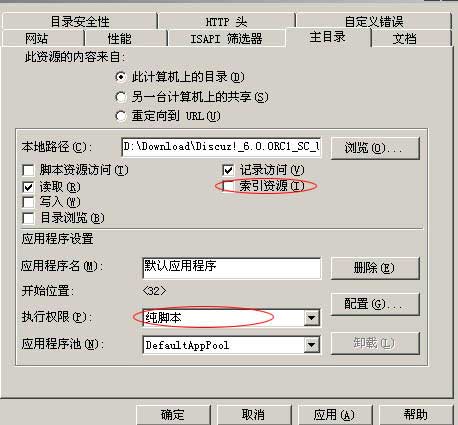

5.5、Web站点权限设定(建议)

读 允许

写 不允许

脚本源访问 不允许

目录浏览 建议关闭

日志访问 建议关闭

索引资源 建议关闭

执行 推荐选择 “纯脚本”

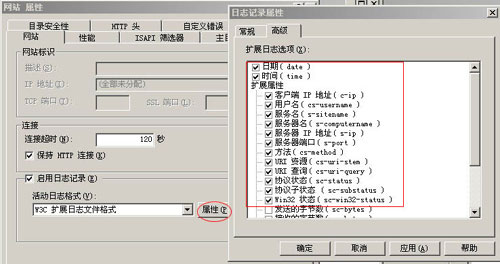

5.6、建议使用W3C扩充日志文件格式,每天记录客户IP地址,用户名,服务器端口,方法,URI字根,HTTP状态,用户代理,而且每天均要审查日志。(最好不要使用缺省的目录,建议更换一个记日志的路径,同时设置日志的访问权限,只允许管理员和system为Full Control)。

5.7、程序安全:

1) 涉及用户名与口令的程序最好封装在服务器端,尽量少的在ASP文件里出现,涉及到与数据库连接地用户名与口令应给予最小的权限;

2) 需要经过验证的ASP页面,可跟踪上一个页面的文件名,只有从上一页面转进来的会话才能读取这个页面。

3) 防止ASP主页.inc文件泄露问题;

4) 防止UE等编辑器生成some.asp.bak文件泄露问题。

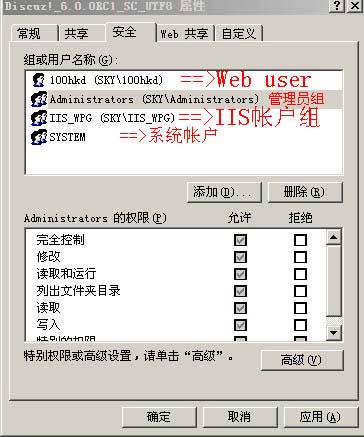

6、IIS权限设置的思路

·要为每个独立的要保护的个体(比如一个网站或者一个虚拟目录)创建一个系统用户,让这个站点在系统中具有惟一的可以设置权限的身份。

·在IIS的【站点属性或者虚拟目录属性→目录安全性→匿名访问和验证控制→编辑→匿名访问→编辑】填写刚刚创建的那个用户名。

·设置所有的分区禁止这个用户访问,而刚才这个站点的主目录对应的那个文件夹设置允许这个用户访问(要去掉继承父权限,并且要加上超管组和SYSTEM组)。

7、卸载最不安全的组件 (注意: 按实际要求删除,删除后用不了FSO的)

(如下设置,我们已经写一个CMD脚本,按要求复制运行即可以取代如下手工设定,)

最简单的办法是直接卸载后删除相应的程序文件。将下面的代码保存为一个.BAT文件,( 以下均以 WIN2000 为例,如果使用2003,则系统文件夹应该是 C:\WINDOWS\ )

regsvr32/u C:\WINDOWS\System32\wshom.ocx

del C:\WINDOWS\System32\wshom.ocx

regsvr32/u C:\WINDOWS\system32\shell32.dll

del C:\WINNT\WINDOWS\shell32.dll

然后运行一下,WScript.Shell, Shell.application, WScript.Network就会被卸载了。可能会提示无法删除文件,不用管它,重启一下服务器,你会发现这三个都提示“×安全”了。

为了方便大家,和减示错误,大部份步骤可以用如下脚本代替,我已经改成脚本cmd,新建一个txt文把,把如下代码,复制到里面后,把扩展名改为.cmd 双击运行,运行后,请按提示backup。

代码如下

@echo off

ECHO.

ECHO.

ECHO. ~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

ECHo.

ECHo 你现在使用世界网络教研室整理的"一建做安全"脚本

ECHo.

ECHO. ~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

ECHO.

ECHO.

ECHO. -------------------------------------------------------------------------

ECHo 请按提示操作备份好注册表,否则修改后无法还原,本人不负责.

ECHO.

ECHO YES=next set NO=exit (this time 30 Second default for n)

ECHO. -------------------------------------------------------------------------

CHOICE /T 30 /C yn /D n

if errorlevel 2 goto end

if errorlevel 1 goto next

:next

if EXIST backup (echo.)else md backup

if EXIST temp (rmdir /s/q temp|md temp) else md temp

if EXIST backup\backupkey.reg (move backup\backupkey.reg backup\backupkey_old.reg ) else goto run

:run

regedit /e temp\backup-reg1.key1 "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\"

regedit /e temp\backup-reg2.key2 "HKEY_CLASSES_ROOT\"

copy /b /y /v temp\backup-reg1.key1+temp\backup-reg2.key2 backup\backupkey.reg

if exist backup\wshom.ocx (echo 备份已存在) else copy /v/y %SystemRoot%\System32\wshom.ocx backup\wshom.ocx

if exist backup\shell32.dll (echo 备份已存在) else copy /v/y %SystemRoot%\system32\shell32.dll backup\shell32.dll

ECHO 备份已经完成

ECHO.

goto next2

:next2

ECHO.

ECHO. -------------------------------------------------------------------

ECHo 修改权限system32目录中不安全的几个exe文件,改为只有Administrators才有权限运行

ECHO YES=next set NO=this set ignore (this time 30 Second default for y)

ECHO. -------------------------------------------------------------------

新闻栏目

| 我要申请本站:N点 | 黑客防线官网 | |

| 专业服务器维护及网站维护手工安全搭建环境,网站安全加固服务。黑客防线网安服务器维护基地招商进行中!QQ:29769479 |